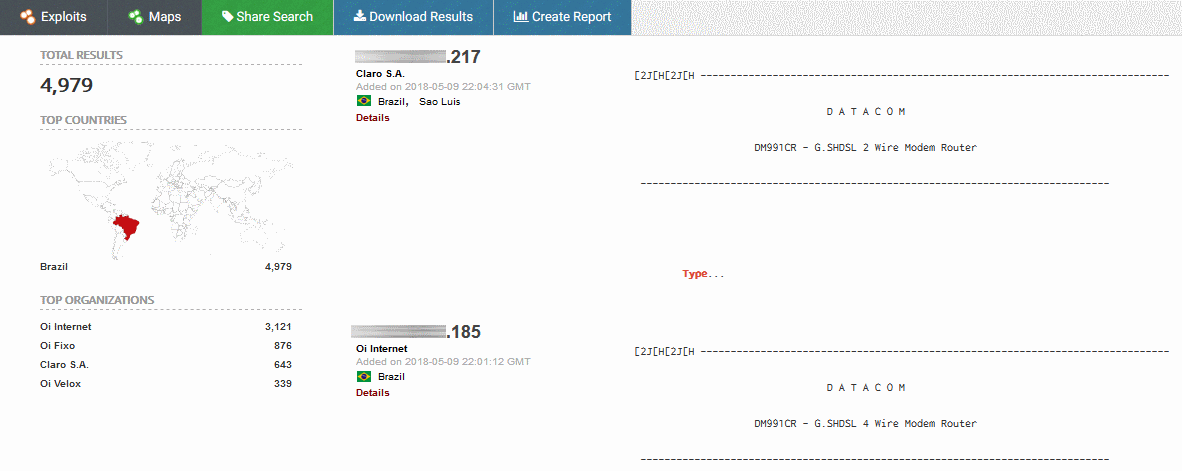

ブラジルのインターネットプロバイダーは、ほとんどの場合、Telnetパスワードなしでルーターを展開しているようです。 5.000 顧客, デバイスを悪用される可能性があるままにする.

デバイスはAnkitAnubhavによって発見されました, NewSkySecurityプリンシパルリサーチャー, セキュリティに特化したサイバーセキュリティ会社 モノのインターネット.

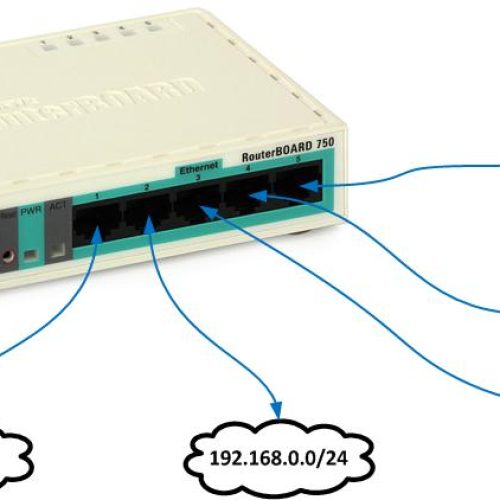

公開されているすべてのデバイスは、ISPが提供するDatacomルーターです。 – 大井インターネット – 顧客に提供. Anubhavは、3種類のDatacomルーターを特定したと述べています – DM991CR, DM706CR e DM991CS.

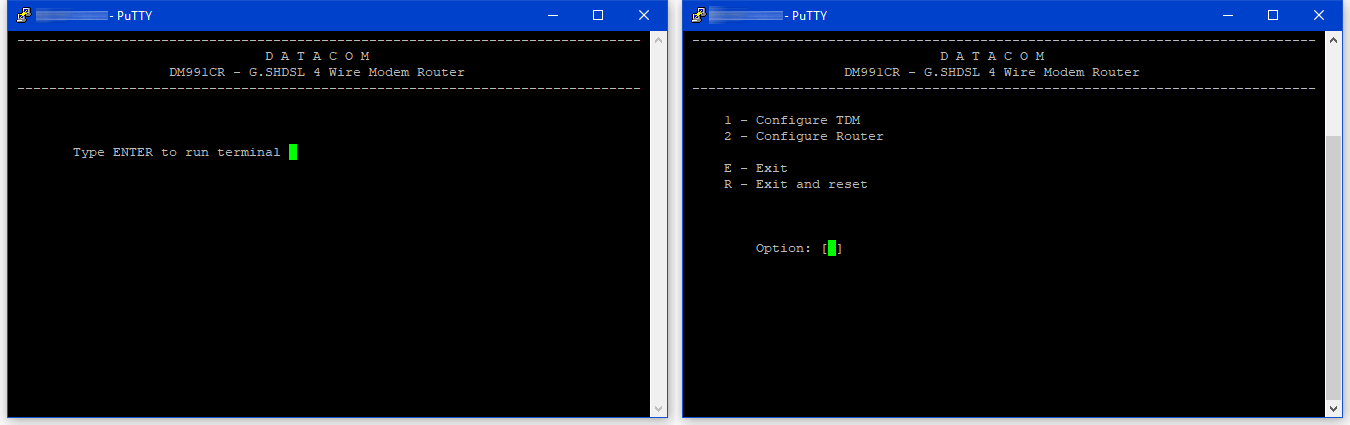

ENTER を押してハッキングします

一部のデバイスには Telnet パスワードがありました, しかし、大部分は誰でもルーターに接続して設定を変更することを許可していました.

“これはデバイスのアーキテクチャの問題ではありません, しかし、デバイスの構成が間違っています, Telnet は何のチャレンジもなしに外部に公開されるため、”, アヌバブとブリーピング・コンピューターをディスる.

研究者は、デバイスにパスワードなしの Telnet サービスがデフォルトで付属していることを示唆しているルーターのマニュアルの 1 つを指摘しました。, つまり、ユーザーは自分で設定する必要があります.

Bleeping Computer が Oi Internet に接続しようとしました, ただし、自動チャットボットと英語を話さないスタッフのみが対応しました. NewSky SecurityはBleeping Computerに対し、漏洩したルーターについてCERT Brasilに通知したと語った。, 現地の代理店に対し、調査結果を通信事業者に連絡し、露出したデバイスを保護するための解決策を提示するよう要求する.

デバイスを制御するのは簡単です

攻撃者にとってこれらのルーターの乗っ取りは非常に簡単です, Telnet パスワードがないことを利用して、露出したルーターをボットネットに閉じ込める自動スクリプトを作成できるためです。.

“IoT攻撃は3つのレベルに単純化できる: レベル 0 (認証なしでデバイスを攻撃する), レベル 1 (弱いパスワードを推測する / 標準) とレベル 2 (IoT エクスプロイトを使用してアクセスを取得する)”, アヌバブを説明する.

“IoT 攻撃者は時間の経過とともに巧妙化していますが、, NewSky Security ではレベル攻撃の増加が確認されています 2, 最も簡単な攻撃ベクトルであることが今でも観察できます。 (レベル攻撃を使って 0 認証なしでデバイスを制御するには) 今でも非常に関連性がある 2018 , 所有者がパスワードを設定せずにデバイスを公開したおかげで. ”

“強力なパスワードを設定し、IoT デバイスを最新の状態に保つことで、攻撃者によるゼロデイまたは長時間の残忍なセッションの使用が制限されます。, どちらのオプションも、ほとんどの攻撃者にとってあまり有益ではありません, デバイスを安全にする”, 専門家は付け加えた.

Bleeping Computer は、デバイス所有者と ISP がデバイスを保護する時間を増やすため、これらのデバイスを公開する Shodan 検索クエリの共有を控えています。.

ソース: www.bleepingcomputer.com