インターネットが絶え間ないサイバー攻撃に氾濫していることはよく知られています. インターネットに接続したら, デバイスはあらゆる種類のセキュリティ問題に直面します. したがって, 通常、デバイスはインターネットに直接接続しないことをお勧めします。, 特別なアクセス目的がない限り. 外部ネットワークへの直接アクセスはありません, デバイスが攻撃される可能性は大幅に減少します。. しかし, これは攻撃の可能性を排除するものではありません。. デバイスをインターネット経由で見えるようにする必要がある場合, 多層防御アプローチを使用して保護することが重要です. ファイアウォール, VPN, 侵入検知, インターネットにアクセスできるデバイスでの暗号化と 2 要素認証, 攻撃のリスクを軽減し、異常なネットワーク トラフィックを警告する効果的な方法です。.

P2P または VPN ソリューションがユーザーのニーズを満たさない場合, インターネット経由でデバイスの指定ポート サービスに高速かつシームレスにアクセスしたい人, ユーザーは従来の方法を選択する必要がある場合があります “ポートターゲティング”. 一方、デバイスへの簡単なアクセスを提供します, セキュリティ管理には特別な注意を払う必要があります, これらのデバイスはインターネットから見えるため. 誰かがこの方法を使用することにした場合, デバイスをより安全に保護するために、ホスト上の他のセキュリティ制御を使用することを強くお勧めします. ガイドに示されているように “IPC セキュリティ”e” NVR セキュリティ”, Hikivision は、これらのデバイスをより適切に保護するための一連の推奨事項を提供しています。:

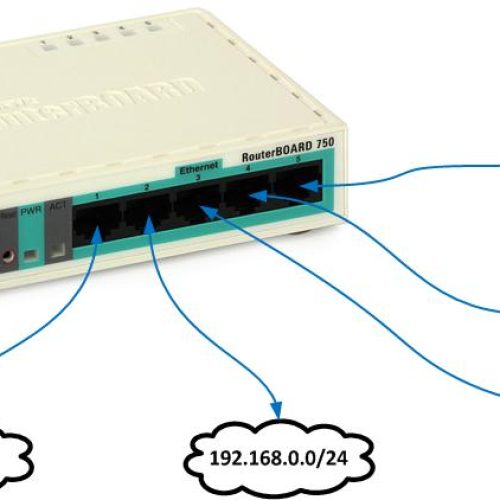

1) インターネットに公開されるポートの数を最小限に抑える. DMZ のデバイス IP アドレスを構成しないでください, デバイスを外部ネットワークに直接公開します. 使用する必要があるネットワーク ポートのみを転送する. 例えば, ウェブサービスを利用する, ドアだけ 443 転送されます.

2) 汎用ポートの使用を避け、カスタム ポートとして再構成する. デフォルトのポートを変更した後, 攻撃者のリスクを軽減します

使用しているポートを推測します. 例えば, 入り口で 443 一般的にHTTPに使用されます. 代わりに、ユーザーがサービスのカスタム ポートを構成することをお勧めします。 443, また、カスタム ポートは TCP ポート規則に準拠する必要があります / IP (1 – 65535).

3) IP フィルタリングを有効にする. リモート デバイスに静的 IP アドレスがある場合, IP範囲でフィルタールールを作成できます (ご自宅のインターネット サービス プロバイダー, あなたの携帯電話

サービスプロバイダー, 等) IP アドレス フィルタリング ルールで指定されたデバイスのみがシステムにアクセスできるようにします。.

上記のセキュリティに関する提案により、セキュリティをある程度向上させることができます。, しかし、これらは十分ではありません, 基本的なポイントとして、ユーザーは引き続き次のことを行う必要があります:

1) 強力なパスワードを設定する. 強力なパスワードの作成に関する NIST の推奨事項を参照してください. https://pages.nist.gov/800-63-3/sp800-63b.html

2) Hikvision がリリースした最新のデバイス ファームウェアへのアップデート, できるだけ早く.

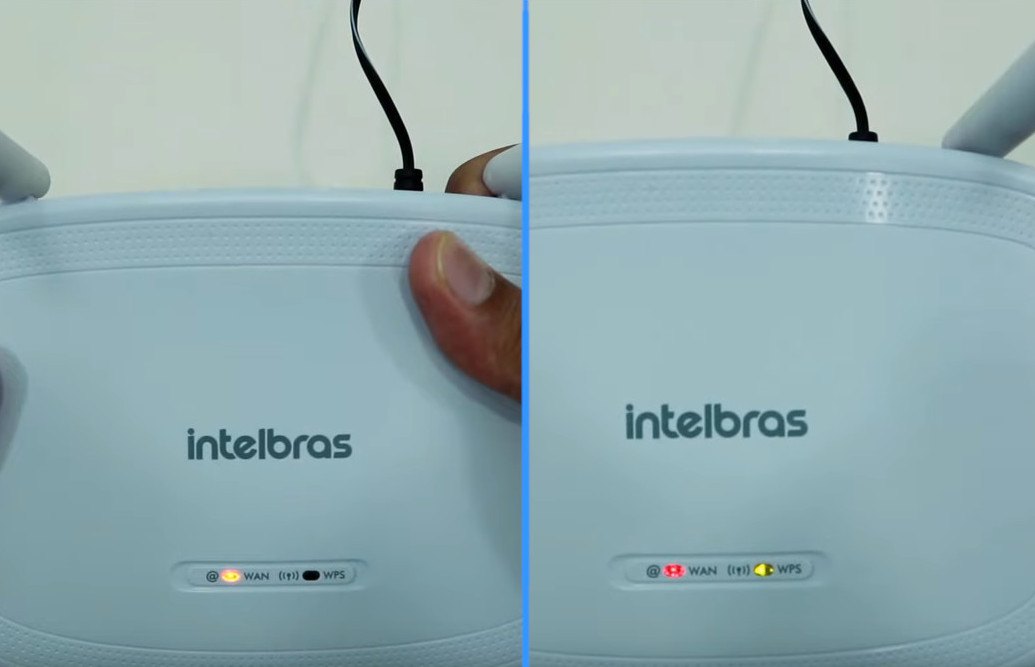

もし可能なら, インターネットに接続されたデバイスを VPN の背後に配置すると、システムのセキュリティが大幅に向上します. 現在、Hikvision デバイスには VPN が組み込まれていませんが、, デバイスの前に VPN サーバーを実装することが可能です.