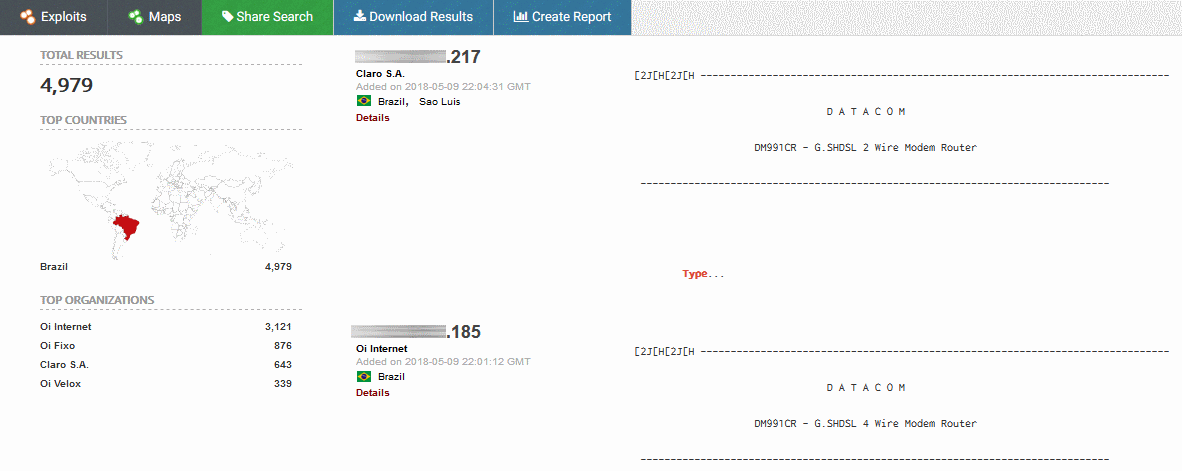

브라질 인터넷 공급자는 거의 텔넷 암호 없이 라우터를 배포한 것으로 보입니다. 5.000 고객, 기기를 남용에 노출.

장치는 Ankit Anubhav에 의해 발견되었습니다., NewSky 보안 수석 연구원, uma empresa de segurança cibernética especializada em segurança de Internet das Coisas.

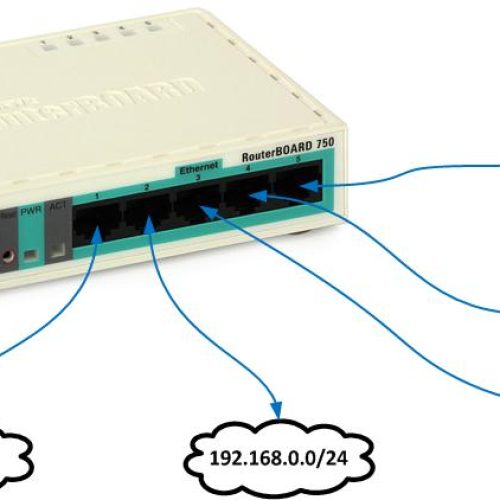

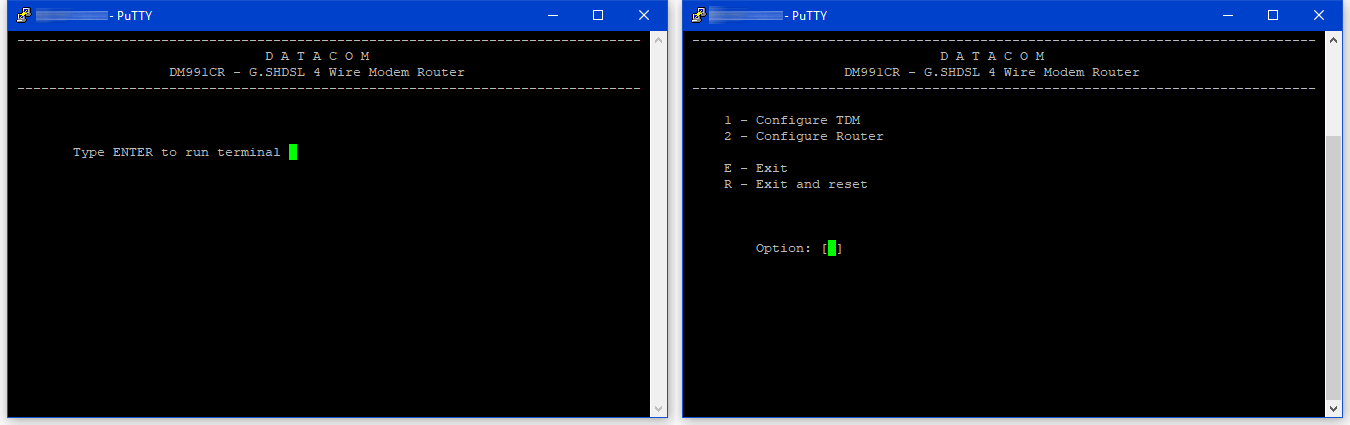

노출된 모든 장치는 ISP가 – 오이 인터넷 – 고객에게 제공. Anubhav는 세 가지 유형의 Datacom 라우터를 식별했다고 말합니다. – DM991CR, DM706CR 및 DM991CS.

Digite ENTER para hackear

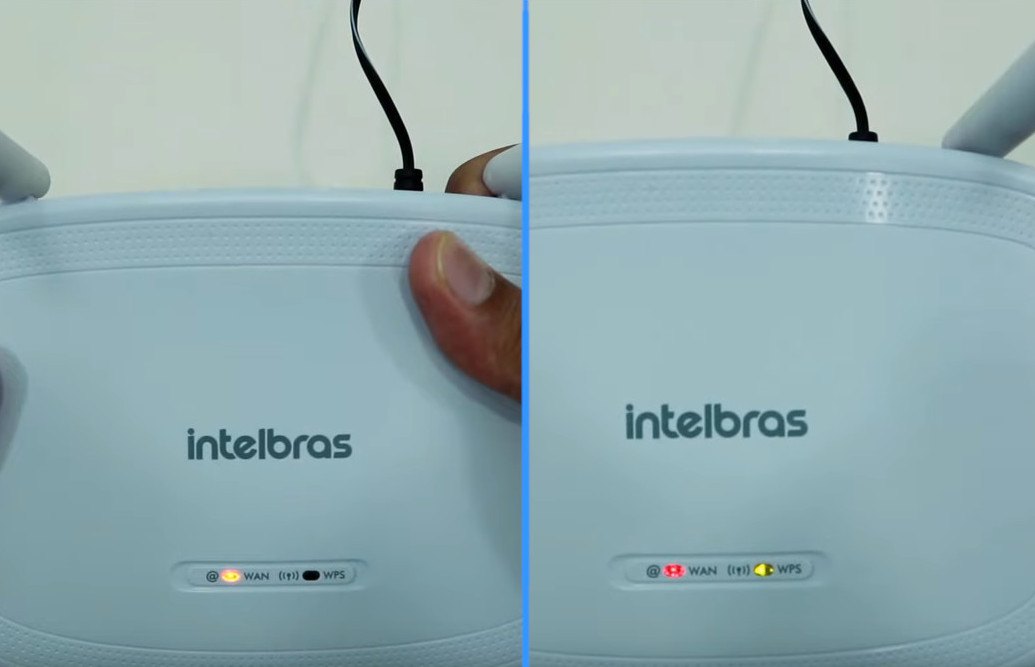

Alguns dispositivos apresentavam uma senha de Telnet, mas a grande maioria permitia que qualquer pessoa se conectasse ao roteador e alterasse sua configuração.

“Isso não é um problema com a arquitetura do dispositivo, mas uma configuração ruim dos dispositivos, já que seu telnet é exposto ao mundo externo sem qualquer desafio”, disse Anubhav à Bleeping Computer.

O pesquisador apontou para um dos manuais do roteador que sugere que os dispositivos vêm com um serviço Telnet sem senha por padrão, o que significa que os usuários devem configurar um por conta própria.

A Bleeping Computer tentou entrar em contato com a Oi Internet, mas foram recebidos apenas por robôs de bate-papo automatizados e funcionários que não falavam inglês. A NewSky Security disse à Bleeping Computer que notificou a CERT Brasil sobre os roteadores expostos, solicitando que a agência local contatasse a operadora com suas descobertas e apresentasse uma solução para proteger os dispositivos expostos.

Assumir controle dos dispositivos é um pedaço de bolo

Assumir esses roteadores é muito fácil para os invasores, pois eles podem escrever scripts automatizados que aproveitam a falta de uma senha de Telnet para enredar os roteadores expostos em uma botnet.

“Os ataques de IoT podem ser simplificados em três níveis: Nível 0 (dispositivo atacante sem autenticação), Nível 1 (adivinhando uma senha fraca / padrão) e Nível 2 (usando uma exploração IoT para obter acesso)”, explica Anubhav.

“Embora os invasores de IoT estejam se sofisticando com o tempo, com a NewSky Security vendo um aumento nos ataques de nível 2, ainda podemos observar que o vetor de ataque mais fácil (usando um ataque de nível 0 para controlar um dispositivo sem autenticação) ainda é muito relevante em 2018 , graças aos proprietários expondo seus dispositivos sem sequer definir uma senha. ”

“Configurar uma senha forte e manter seu dispositivo IoT atualizado limita os invasores a usar uma sessão de brutalidade de dia zero ou longa, ambas opções não são muito lucrativas para a maioria dos invasores, tornando o dispositivo seguro”, acrescentou o especialista.

A Bleeping Computer se absteve de compartilhar as consultas de pesquisa do Shodan que expõem esses dispositivos para dar aos proprietários de dispositivos e ao ISP mais tempo para proteger seus dispositivos.

출처: www.bleepingcomputer.com